AI tegen AI: De digitale wapenwedloop in Cybersecurity

Terwijl jij dit leest, trainen cybercriminelen AI-modellen om jouw verdediging te doorbreken. Aanvallers blijven innoveren, dus moeten security teams dat ook doen. In deze blog ontdek je hoe AI wordt ingezet door zowel aanvallers als verdedigers, en hoe jij die strijd kunt winnen.

Introductie

In een wereld waar digitale dreigingen steeds geavanceerder worden, is kunstmatige intelligentie (AI) een cruciale speler geworden in de strijd tussen aanvallers en verdedigers. AI begint steeds meer door te dringen binnen de bedrijfswereld en is steeds meer geïntegreerd in software en processen. Zowel aanvallende als verdedigende teams maken gebruik van AI om hun doelen te bereiken. In deze blog verkennen we hoe AI wordt ingezet door kwaadwillende én hoe een Blue Team AI kan inzetten om deze aanvallen te detecteren en te bestrijden.

Geschiedenis

Op het moment van schrijven van het paper kan hij echter niet goed definiëren wat ‘denken’ betekent in deze context en wat voor ‘machines’ hiervoor dienen te worden gebruikt. Het duurt tot de jaren 80 totdat de eerste systemen beschikbaar kwamen om AI mee te gebruiken. Echter door de beperkte rekenkracht en de beschikbaarheid van data blijft de ontwikkeling beperkt. Het is pas rond 2010 dat een grote stappen gezet worden in de ontwikkeling van AI. Er komen krachtige GPU’s beschikbaar, die in staat zijn om sneller de AI-modellen te trainen. Ook is er steeds meer data (online en offline) beschikbaar die als input voor deze modellen kan gelden.

Sinds die tijd wordt AI ook steeds vaker ingezet binnen cybersecurity. Hier wordt het, met name, toegepast om spamfilters te verbeteren en phishingmails te detecteren. Maar ook in antivirussoftware om beter in staat te zijn onbekende malware te herkennen en statistische detectie van anomalieën in netwerkverkeer.

Het gebruik van AI neemt een vlucht met de eerste release van ChatGPT van OpenAI in 2022. GPT staat hierbij voor generative pre-trained transformer, wat in staat is tekst, spraak en afbeeldingen te genereren in reactie op gebruikers prompts. Vanaf dat moment heeft het grote publiek de mogelijkheid kennis te maken met AI en wordt het in razend tempo geïntegreerd in tal van toepassingen.

Cybercrime in cijfers

Gebruik van AI vanuit een hacker perspectief

De meest voorkomende vorm van cybercriminaliteit blijft phishing. In het afgelopen jaar ontving een derde van alle medewerkers minimaal een gerichte phishingmail campagne. Dat is een stijging van 25% ten opzichte van het jaar ervoor.

Het gebruik van social media is een geliefde bron van de kwaadwillende. Steeds meer informatie wordt gedeeld op platformen als LinkedIn, Facebook en X. Door in te spelen op actuele organisatie campagnes, het analyseren van het taal gebruik en inzicht te krijgen in de medewerkers, wordt de AI-tool gevoed met informatie. Hiermee wordt vervolgens een phishingmail gegenereerd met de juiste tone of voice, op basis van een actueel onderwerp en lijkend te worden verstuurd vanuit de juiste collega van communicatie.

Ook wordt AI ingezet om kwetsbaarheden in het mailsysteem te vinden, zodat deze mails buiten beeld van de mailfilters blijven. Phishingmails hebben voornamelijk de volgende doelen:

- Het verkrijgen van gebruiker credentials

- Het verkrijgen van, niet publiekelijk beschikbare, gegevens

- Het laten uitvoeren van malafide applicaties

Zodra een kwaadwillende een voet tussen de deur heeft, binnen de organisatie, of meer informatie heeft over de gebruikte systemen, kunnen AI-geautomatiseerde kwetsbaarheden scans worden uitgevoerd. Deze scans kunnen vervolgens worden uitgebreid, zodat de gevonden kwetsbaarheden automatisch worden uitgebuit. Duistere GPT-modellen als WormGPT en FraudGPT kunnen worden ingezet om scripts te genereren die hiervoor exploit chains maken, op basis van bekende kwetsbaarheden. Door middel van machine learning kunnen kwaadaardige programma’s hun gedrag aanpassen aan de omgeving waarin ze zich bevinden. Op deze manier kunnen ze detectie door traditionele antivirus en SIEM-systemen vermijden.

AI vanuit het Blue Team perspectief

Door de mogelijkheden van AI te gebruiken binnen mailsystemen, blijft het systeem leren van nieuwe manieren van phishing mails. Leveranciers van maildiensten zullen hierin een belangrijke rol spelen. Ze kunnen bekende mail karakteristieken in hun filters integreren, waardoor deze een volgende keer worden tegengehouden. Door gebruik te maken van slimme kwetsbaarheden scans (vulnerability management), kan al in een vroeg stadium inzicht worden gekregen in kwetsbaarheden van de infrastructuur. Op die manier kunnen tijdig mitigerende acties worden uitgevoerd.

User Entity and Behavior Analytics (UEBA) is een geavanceerde cybersecuritytechniek die machine learning en gedragsanalyse inzet om afwijkingen te detecteren binnen digitale omgevingen. Het richt zich op het identificeren van gecompromitteerde entiteiten zoals firewalls, servers en databases, maar ook verdachte activiteiten van kwaadwillende insiders of gecompromitteerde accounts. Door logs en data van meerdere systemen te koppelen kan een analyse worden gedaan van 'normaal' gebruik van een entiteit of gebruiker. AI zal vervolgens worden gebruikt om dit gebruik te analyseren. Afwijkingen in het gedrag zal melding genereren, die een securityteam verder kan onderzoeken.

Een mooi praktijkvoorbeeld, uit eigen ervaring, waarbij UEBA ervoor zorgde dat we op tijd actie ondernamen op een gecompromitteerd user account is als volgt. Een accountmanager was voor klant bezoeken geregeld werkzaam in verschillende west Europese landen; Spanje, België, Nederland. Waarbij de werkzaamheden plaatsvonden tussen 9 uur in de ochtend tot 8 uur ’s avonds. Er ging een alarm af toen er, met het account, werd aangemeld vanuit een Franse stad, om 10 uur in de avond. Deze inlog acties bleken inderdaad niet valide te zijn.

Gebruik Microsoft Defender for Cloud en Sentinel

Sentinel is bekend als security information and event management (SIEM), welke beschikbaar is vanuit de Microsoft Azure omgeving. Sinds afgelopen juli heeft Sentinel de beschikking over nieuwe versie van een zogenaamde data lake. Met deze data lake ben je in staat om al je beveiligingsgegevens samen te voegen. Door middel van data collectoren worden verbindingen gemaakt naar log bronnen van verschillende systemen. Dit kunnen Microsoft (Azure) systemen zijn, maar er zijn ook collectoren beschikbaar voor derde partij leveranciers of deze kunnen handmatig worden aangemaakt voor specifieke klant applicaties. Dit levert verrijkte input op. Hiermee heb je een enkele bron waarop je onderzoek kan doen en waarop (geautomatiseerde) respons acties kunnen worden getriggerd. Op deze manier kan een melding vanuit Entra ID van een inlog poging vanuit bijvoorbeeld het Verenigd Koninkrijk, wat als los incident niet per se verdacht is, worden verrijkt met een melding vanuit Exchange, dat een gebruiker op een link heeft geklikt vanuit een verdachte mail. Welke gecombineerd wel een onderzoek waard is.

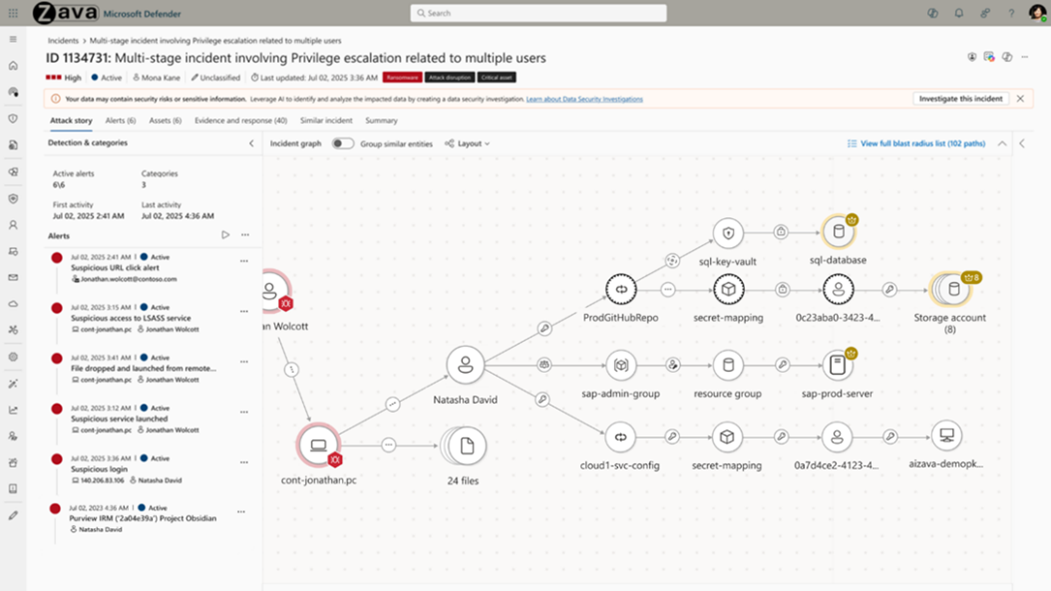

Sinds eind september heeft Microsoft de Sentinel graph vrijgegeven voor public preview. Met deze tooling kunnen zowel security teams als AI verbanden zien, potentiële gevaren inschatten en snel handelen, zowel voor als na een security incident.

Door het gebruik van de data lake te combineren met Sentinel graph kunnen security incidenten worden verrijkt met een visuele weergave.

Tijdens een security incident geeft een dergelijke weergave snel inzicht in het pad een kwaadwillende kan nemen om zich naar kritieke systemen te bewegen. Het securityteam kan deze informatie gebruiken om het aanvalspad te mitigeren, waarmee de impact van een security incident kan worden beperkt.

Het gebruik van AI binnen jouw organisatie

Ook een AI-systeem leert van zijn fouten. Zoals beschreven in het voorbeeld bij UEBA, zal het systeem moeten leren wat een valide gebruikers routine is. Bij een nieuw systeem zal dit, zeker in het begin, tal van false positives opleveren. De systeem specialisten dienen hierbij te assisteren, door terugkoppeling die aan het systeem wordt geleverd zal het een volgende keer de analyse op een andere manier uitvoeren.

Slotgedachte

Aanvallende teams hebben, over het algemeen, minder te maken met verschillende management lagen, die allemaal goedkeuring moeten geven over het gebruik van een nieuwe tool. Hierdoor kunnen zij zich snel aanpassen aan laatste ontwikkelingen en zijn ze in staat de nieuwste kwetsbaarheden uit te buiten. Om hieraan gedegen tegenstand te kunnen bieden dient je ook als organisatie op de hoogte te zijn van de laatste ontwikkelingen. Kennis van deze ontwikkelingen zal bij de verschillende specialisten teams beschikbaar moeten zijn. Hier omheen dienen de juiste processen aanwezig te zijn, zodat er snel geschakeld kan worden, als de situatie daarom vraagt.

De strijd tussen aanvallers en verdedigers is een kat-en-muisspel waarin snelheid, intelligentie en adaptiviteit centraal staan. Alleen door AI slim en strategisch in te zetten, kunnen securityteams de overhand krijgen.

Waarom Argus IT

Geschiedenis

https://www.forbes.com/sites/bernardmarr/2023/05/19/a-short-history-of-chatgpt-how-we-got-to-where-we-are-today

https://en.wikipedia.org/wiki/Computing_Machinery_and_Intelligence

https://en.wikipedia.org/wiki/History_of_artificial_intelligence

Cybercrime in cijfers

https://www.ncsc.nl/binaries/ncsc/documenten/publicaties/2024/oktober/28/csbn-2024-turbulente-tijden-onvoorziene-effecten/Cybersecuritybeeld+2024_turbulente+tijden%2C+onvoorziene+effecten.pdf

https://www.dutchitchannel.nl/news/590974/kosten-van-cyberaanvallen-blijven-stijgen

https://www.dutchitleaders.nl/news/713552/een-op-de-vijf-nederlandse-bedrijven-ondervond-in-2024-schade-door-cybercrime-

https://www.cbs.nl/nl-nl/longread/aanvullende-statistische-diensten/2025/cybersecuritymonitor-2024

https://www.knowbe4.com/hubfs/Insurance-Report-WhitePaper-2025-EN-US_F.pdf

https://sosafe-awareness.com/resources/reports/cybercrime-trends

Gebruik van AI vanuit een hacker perspectief

https://www.microsoft.com/en-us/security/blog/2025/09/24/ai-vs-ai-detecting-an-ai-obfuscated-phishing-campaign

https://www.dutchitleaders.nl/news/713309/gebruik-generatieve-ai-op-de-werkvloer-neemt-toe

https://undetectable.ai/research/nl/ai-cybercriminaliteit-2025

AI vanuit het Blue Team perspectief

https://www.microsoft.com/en-us/security/blog/2025/07/07/learn-how-to-build-an-ai-powered-unified-soc-in-new-microsoft-e-book

https://www.microsoft.com/en-us/security/blog/2025/09/30/empowering-defenders-in-the-era-of-agentic-ai-with-microsoft-sentinel

https://www.fortinet.com/resources/cyberglossary/artificial-intelligence-in-cybersecurity

https://www.microsoft.com/en-us/security/business/security-101/what-is-user-entity-behavior-analytics-ueba

https://techcommunity.microsoft.com/blog/microsoft-security-blog/introducing-microsoft-sentinel-graph-public-preview/4456368

Gebruik Microsoft Defender for Cloud en Sentinel

https://techcommunity.microsoft.com/blog/microsoft-security-blog/introducing-microsoft-sentinel-graph-public-preview/4456368

https://www.microsoft.com/en-us/security/blog/2025/09/30/empowering-defenders-in-the-era-of-agentic-ai-with-microsoft-sentinel

https://techcommunity.microsoft.com/blog/microsoft-security-blog/announcing-microsoft-sentinel-model-context-protocol-mcp-server-–-public-preview/4456405

https://www.microsoft.com/en-us/security/blog/2025/07/22/microsoft-sentinel-data-lake-unify-signals-cut-costs-and-power-agentic-ai